CÓDIGOS MALICIOSOS

(Malicious code). En seguridad informática, código malicioso es un término que hace referencia a cualquier conjunto de códigos, especialmente sentencias de programación, que tiene un fin malicioso. Esta definición incluye tanto programas malignos compilados, como macros y códigos que se ejecutan directamente, como los que suelen emplearse en las páginas web (scripts).

Los códigos maliciosos pueden tener múltiples objetivos como:

· Extenderse por la computadora, otras computadoras en una red o por Internet.

· Robar información y claves.

· Eliminar archivos e incluso formatear el disco duro.

· Mostrar publicidad invasiva.

Mínimos cambios en un código malicioso, pueden hacer que ya no sea reconocido como malicioso por un programa antivirus; es por esta razón que existen tantas variantes de los virus, los gusanos y otros malwares. Además, los antivirus todavía no tienen la suficiente "inteligencia" como para detectar códigos maliciosos nuevos. |

CORREO ELECTRÓNICO NO DESEADO

El "Correo no deseado" (también se usa el término spam o correo basura) se refiere al envío de correo electrónico masivo no solicitado.(casi siempre de publicidad) a destinatarios que no los solicitan y cuyas direcciones, por lo general, se consiguen a través de Internet.

INTRUSOS INFORMÁTICOS

Los intrusos informáticos, son archivos cuyo propósito es invadir la privacidad de tu computadora, posiblemente dejando daños y alterando el software del equipo. Entre ellos están los spyware,los hackers,los crackers o cualquier intruso sea lógico o incluso humano que entre dentro de un sistema operativo.

PIRATERÍA

La piratería informática es la distribución o reproducción ilegal de las fuentes o aplicaciones de software, música, información, o cualquier archivo para su utilización comercial o particular. Sea deliberada o no, la piratería informática es ilegal y está castigada por la ley.

La piratería informática es la distribución o reproducción ilegal de las fuentes o aplicaciones de software, música, información, o cualquier archivo para su utilización comercial o particular. Sea deliberada o no, la piratería informática es ilegal y está castigada por la ley.

Phishing spam y pharming

El phishing consiste en el robo de datos bancarios por medio de Internet. El método más habitual es el empleo del correo electrónico para contactar con usuarios y convencerlos de que visiten páginas que imitan las de la entidad suplantada y en las que, además, deben introducir datos personales (número de cuenta, PIN, etc.,), que quedan así registrados.

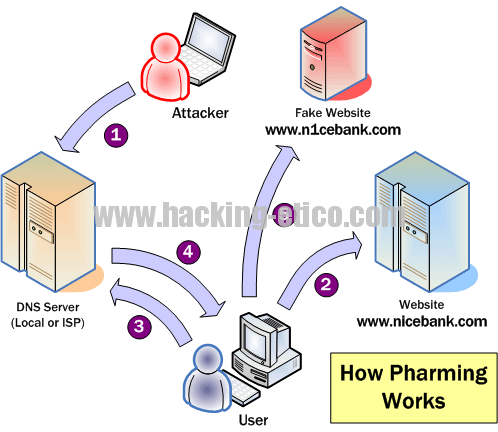

el pharming, En este caso, el ataque se realiza al ordenador del usuario o al proveedor de servicio de Internet, de modo que cuando el usuario solicita -como hace normalmente- una página de su entidad bancaria, se le redirecciona a otro sitio web que imita la página original.

Spam es el término utilizado para describir correos electrónicos no deseados que normalmente se distribuyen en grandes cantidades. Los mensajes de spam típica mente contendrá contenidos comerciales - los ejemplos incluyen la pornografía, productos farmacéuticos, transacciones financieras dudosas, o "demasiado bueno para ser verdad 'ofertas. En la mayoría de los casos, los correos electrónicos de spam se envían con intención fraudulenta, pero también hay casos en los que empresas de renombre o usuarios privados enviar correos electrónicos en masa

No hay comentarios:

Publicar un comentario